Sisteme de operare 12 și 13 curs

Serviciul RRAS (Rutare și acces la distanță de rutare si acces de la distanță.) - serviciul de sistem Windows Server, care vă permite să efectuați următoarele activități:

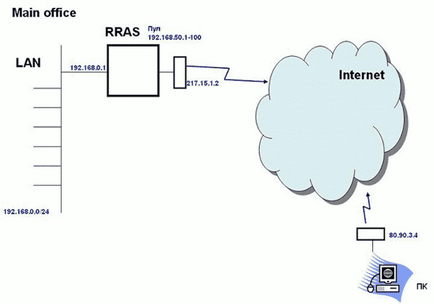

organizarea de conexiuni securizate (Virtual Private Network) între utilizatorii de telefonie mobilă au conectat la rețelele publice (de exemplu, prin Internet) și rețeaua corporativă;

să stabilească o conexiune sigură între birourile companiei care sunt conectate la rețelele publice;

Serviciul RRAS are un set bogat de caracteristici și capabilități. În acest curs ne vom uita la funcțiile de bază și caracteristici ale serviciului pe care mai întâi trebuie să știți orice administrator de rețea.

protocolul SLIP (Serial Line Interface Protocol) - este destul de vechi protocol de pus în aplicare în primul rând pe serverul de acces la distanță care rulează pe un sisteme bazate pe UNIX (concepute pentru a conecta utilizatorii la Internet); Familia Windows a sistemelor de susținere a protocolului numai pe partea de client (SLIP vă permite să lucrați numai cu stiva de rețea TCP / IP, necesită scris scripturi personalizate pentru un client să se conecteze la, serverul nu vă permite să creați rețele virtuale private);

Protocolul PPP (point-to-Point Protocol) - utilizat pe tot parcursul protocolului de comunicare (sau, mai degrabă, familie de protocoale), care permite utilizatorilor să se conecteze perfect la un server de acces de la distanță, utilizați o varietate de protocoale de rețea, Creare (TCP / IP, IPX / SPX, NetBEUI AplleTalk.) rețele private virtuale (serviciu de server de acces de la distanță Windows utilizează acest protocol de comunicare).

Să începem cu un exemplu care arată cum se instalează setarea inițială de serviciu, și a discuta despre terminologia, tehnologia, și tot ce avem nevoie de parametri, funcții și caracteristici ale serviciului.

Instalarea și configurarea inițială în RRAS

Serviciul RRAS nu are nevoie să fie adăugată prin adăugarea de componente Windows. Acest serviciu este instalat atunci când instalați sistemul, dar este dezactivată în mod implicit. Acesta trebuie să fie activat și configurat.

Faceți clic pe "Start", selectați "All Programs" - "Administrative Tools" - "Rutare și acces de la distanță" Deschideți consola de administrare RRAS, selectați în consola, numele serverului, faceți clic dreapta și selectați „Configurare și Activare Rutare și acces de la distanță.“ Aceasta pornește asistentul de instalare de rutare server și acces de la distanță:

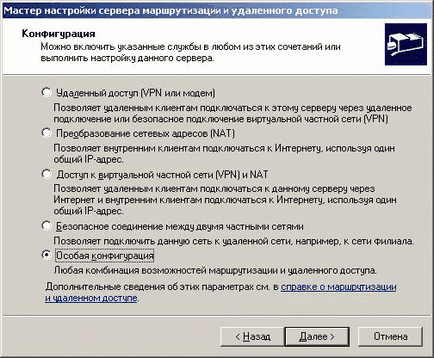

Inițial, comandantul a cerut să aleagă unul dintre scenariile de utilizare RRAS (fig. 10.19). Pentru studiul nostru de caz vom alege opțiunea „configurație specială“ (pentru a vedea toate serviciile disponibile).

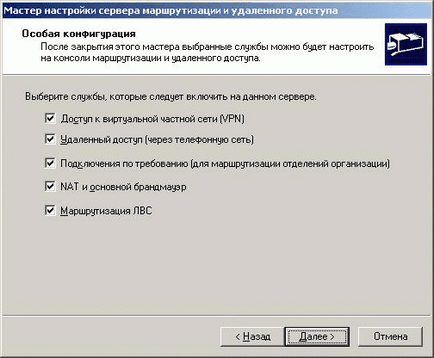

Alte opțiuni pentru „configurație specială“ trebuie să aleagă funcțiile de service necesare (rețineți toate opțiunile;. Figura 10.20).

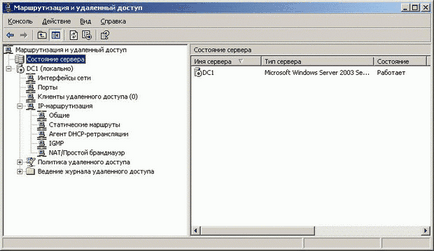

Faceți clic pe butonul „Finish“. Expertul vă va întreba dacă să înceapă serviciul imediat după setarea, faceți clic pe „Yes“. Fereastra consolei de management de serviciu va lua forma prezentată în Fig. 10.21.

Noi pentru a studia serviciul RRAS nu are nevoie de toate componentele, astfel încât să ia în considerare o parte a componentei de supraveghere, iar unele pur și simplu eliminați de pe consolă.

Stabilirea drepturilor utilizatorilor să se conecteze la un server de acces de la distanță

In absenta serverului RADIUS (cm. Mai jos) permite unui utilizator să se conecteze la serverele de acces la distanță sunt determinate printr-o combinație de proprietăți de politica de acces la distanță a utilizatorului și. reglabil individual pentru fiecare server de acces de la distanță.

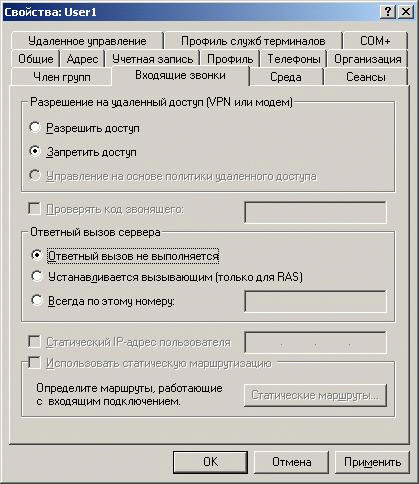

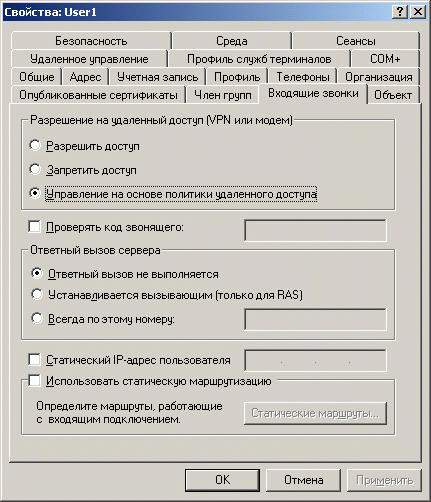

Dacă domeniu Active Directory este în modul mixt, permisiunile de acces la distanță sunt definite doar în proprietățile unui utilizator în fila „Apeluri primite“ (Dial-in). În acest caz, există doar două opțiuni - (. Figura 10.22) pentru a activa sau dezactiva. implicit pentru fiecare utilizator nou este definit nega regula. În plus față de activarea / dezactivarea, puteți seta, de asemenea, apelul înapoi la server (Call-back). Există trei opțiuni:

Modul principal în proprietățile utilizatorului sunt disponibile opțiuni suplimentare:

„Utilizarea de rutare statica“ - atunci când o conexiune este trimis la lista specificată de utilizare de routere.

Setarea proprietăților Server

Din nou, vom alege consola, numele serverului, faceți clic dreapta și selectați „Properties“ din meniu.

1. În fila „General“, puteți schimba scenariile de utilizare a serviciului:

numai ca un router (sau numai pentru rețeaua locală sau la rețeaua locală și rețeaua de la distanță conectat prin comunicațiile la distanță);

numai ca un server de acces de la distanță;

o combinație a celor două opțiuni.

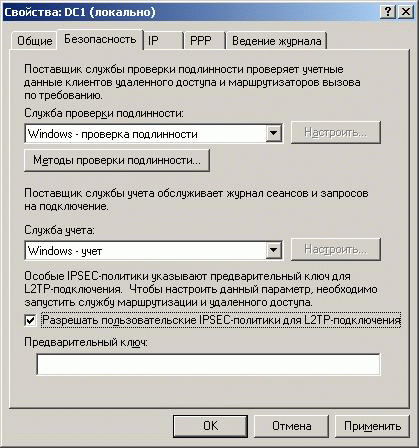

Pe „securitate“ instituit metoda de autentificare (autentificare), utilizatorii care se conectează la un serviciu de acces de la distanță. Serviciul RRAS Windows Server acceptă următoarele metode de autentificare (în funcție de gradul de creștere a securității acestei proceduri):

Protocolul PAP (Password Authentication Protocol) - cel mai simplu protocolul moștenit de la versiunile mai vechi de servicii de acces la distanță (implementate nu numai în sistemul Windows), cu acest protocol, numele de utilizator și parola sunt transmise prin intermediul mijloacelor de comunicare într-un limbaj simplu, metoda de autentificare implicită este dezactivată;

SPAP Protocol (Shiva Password Authentication Protocol) - utilizează protocolul de criptare a parolei dezvoltat de Shiva (în trecut - unul dintre dezvoltatorii de instrumente de acces la distanță), algoritm de criptare a parolei este mai slabă decât în metodele de CHAP și MS CHAP. În mod implicit, este de asemenea dezactivat această metodă;

Protocolul CHAP (Challenge Handshake Authentication Protocol) - metoda de criptare a parolei se utilizează hash MD-5 (rețeaua este transmisă valoarea funcției parolei hash), acest protocol este unul dintre standardele din industrie și implementate în mai multe sisteme de acces la distanță, se recomandă utilizarea în cazul în care conectează client , implicit nu funcționează pe platforma Windows este, de asemenea, cu handicap;

protocol MS-CHAP (Microsoft Challenge Handshake Authentication Protocol) - versiune a protocolului CHAP. implementat de Microsoft cu funcția hash MD-4;

Protocol MS-CHAP v2 (Microsoft Challenge Handshake Authentication Protocol versiunea 2) - îmbunătățită versiune MS CHAP (mai lung cheia de criptare cu transmiterea parolei, calcularea unei noi chei pentru fiecare noi conexiuni sesiune, autentificarea reciprocă a utilizatorului și serverul de acces de la distanță);

Clienții de acces la distanță sunt disponibile pe sistemele Windows, atunci când vă conectați la un server de acces de la distanță pentru a începe întotdeauna folosind metoda de autentificare cel mai sigur. În cazul în care serverul nu are nevoie de protocol de autentificare este pus în aplicare, clientul încearcă să protocol mai puțin sigur. Și așa până atunci, până când acesta este preluat de către un protocol care este susținută de ambele părți.

În plus față de aceste protocoale pot fi efectuate pentru a se conecta la serviciul prin intermediul RADIUS serviciului RRAS (discutat mai jos).

Pe aceeași filă configurează sesiunile de utilizator pentru contul de servicii (service Windows Logging, serviciul de contabilitate RADIUS, sau lipsa de servicii de contabilitate), în mod implicit - contul de servicii Windows.

Fila "Logging". Această filă este configurat eveniment la nivel de logare asociat cu sesiunile de utilizatori la distanță.

Utilizarea serviciului RADIUS

RADIUS Serviciu (Remote Authentication Dial-in User Service) este o legătură intermediară între serverul de acces la distanță (care, în acest caz, se numește un client RADIUS) și Directorul de servicii de rețea corporativă. Serverul RADIUS poate rezolva două sarcini principale:

integrarea într-un singur sistem de servere de acces la distanță de la diferiți producători;

managementul centralizat al accesului la rețeaua corporativă (serviciul RRAS în Windows Server nastraivaetsyaindividualno pentru fiecare server RRAS).

Serviciul RADIUS funcționează după cum urmează:

utilizator RAS trimite solicitarea către serverul de autentificare (nume de utilizator și parolă);

server de acces de la distanță (care este un client server RADIUS) trimite cererea către un server RADIUS;

serverul RADIUS verifică solicitarea de autentificare la serviciul de director (de exemplu, în Active Directory), și răspunde cu RAS-server de activarea sau dezactivarea acestui utilizator să se conecteze la un server de acces de la distanță;

serverul de acces de la distanță sau utilizatorul se conectează la rețeaua corporativă sau produce eșecul de a conecta.

Punerea în aplicare a RADIUS în serviciul Windows Server numit IAS (Internet Authentication Service).

„Network Interfaces“ consola „Rutare și acces de la distanță“

„Clienti acces de la distanță“ consola „de rutare și de acces de la distanță“

Această secțiune se efectuează în monitorizarea în timp real a clienților conectați la un server de acces de la distanță.

Secțiunea „Porturile“ consola „Rutare și acces de la distanță“

În „porturi“ listează toate punctele de conectare disponibile pentru serviciul de acces la distanță:

un port paralel (pentru conectarea directă între două calculatoare prin portul LPT);

Modemurile sunt disponibile pentru serviciul de acces la distanță;

porturi sunt disponibile pentru conectarea prin intermediul rețelelor private virtuale (în cazul în care administratorul atunci când configurați serverul a subliniat că rețelele private virtuale sunt folosite, serverul adaugă automat 128 porturi pentru fiecare dintre protocoalele PPTP și L2TP în administratorul viitor poate schimba numărul de porturi disponibile pentru un anumit protocol).

Secțiunea „IP-rutare“ consola „Rutare și acces de la distanță“

În această secțiune, adăugați, eliminați și să configurați sunt necesare atât rute statice și protocoale de rutare dinamice:

Agent solicită DHCP-releu (DHCP Relay Agent) - utilizarea cererilor DHCP Relay Agent discutat în detaliu în paragraful privind serviciul DHCP, setarea acestui agent se face în această secțiune special, serviciul RRAS;

Versiunea RIP 2 de protocol pentru IP - protocol de rutare IP dinamice pachete;

, OSPF (Open calea cea mai scurtă întâi) - ca dinamic protocol de rutare IP-pachete, mai complexe pentru a configura în comparație cu PAR, dar mai eficiente în rețele mari.

Un studiu detaliat al protocoalelor de rutare este dincolo de domeniul de aplicare al acestui curs.

Rețelele private virtuale

VPN-uri (Virtual Private Networks) - tehnologia pentru a crea conexiuni sigure între calculatoare conectate la rețelele publice (de exemplu, Internet).

modul de protejare a datelor transmise prin Internet (toate pachetele de rețea transmise pe Internet, să furnizeze informații în text clar, și atacator informat poate intercepta pachetele și extrage informații din ele).

Procesul de creare a conexiunii este după cum urmează:

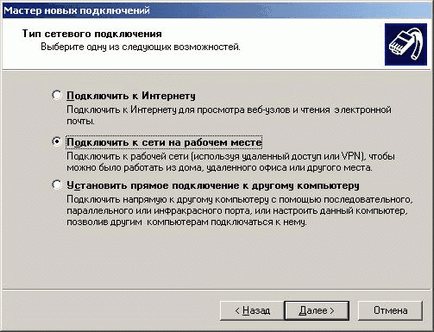

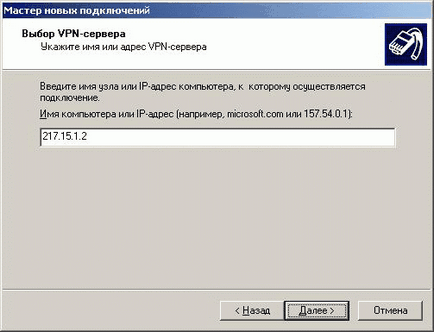

Lansați New Connection Wizard (butonul "Start" - "Control Panel" - "Network Connections" - "New Connection Wizard")

Alegeți tipul de conexiune la rețea - (. Figura 10.25) „Conectarea la rețea la locul de muncă meu“

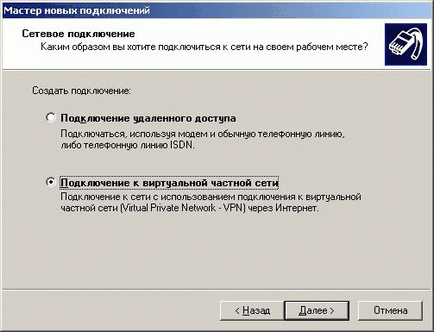

Alegerea unei metode de conectare la rețea - „rețea virtuală privată“ (Figura 10.26.):

Cerem numele conexiunii.

Noi determinăm disponibilitatea etichetele conexiunii (pentru utilizator sau pentru toți utilizatorii).

Faceți clic pe butonul „Finish“.

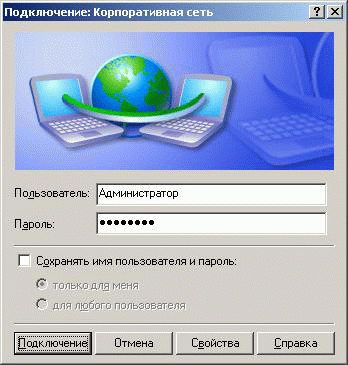

Noi introduceți numele de utilizator și parola, faceți clic pe „Connect“ (Figura 10.28.):

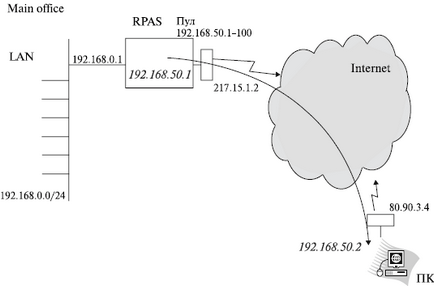

Dacă toate setările sunt corecte, conexiunea va fi stabilită cu un server de acces de la distanță corporative. Configurarea rețelei este așa cum se arată în Fig. 10,29:

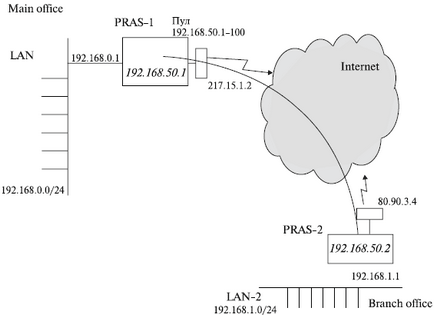

În mod similar, puteți crea o conexiune virtuală securizată între două rețele de birouri corporative conectate la diferite ISP-uri (figura 10.30.)

Tehnologia de rețele private virtuale

Diferențele dintre cele două protocoale sunt după cum urmează:

criptare (MPPE pentru PPTP, IPSec pentru L2TP);

mediu de transport (PPTP funcționează numai pe partea de sus a protocolului TCP / IP, L2TP poate funcționa, de asemenea, prin protocolul X.25, Frame Relay, ATM, deși punerea în aplicare a L2TP in sistemul de operare funcționează doar prin TCP / IP);

Politica de acces de la distanță

Fiecare politica este format din trei componente:

Termeni și condiții (Condiții) - Specifică condițiile de conectare de utilizator (în rețelele bazate pe MS Windows Server cele mai interesante condiții - ziua săptămânii și ora, precum și membri într-un anumit grup.);

Profile (Profil) - definit de unii parametri de conexiune (de exemplu, tipul de autentificare sau formă de comunicare);

Permisiuni (permisiuni) - pentru a permite sau refuza conexiunea.

La începutul controlului politicii este întotdeauna verificată de condițiile - în cazul în care nici una dintre condițiile nu sunt aceleași ca și setările contului de utilizator, apoi se trece la următoarele politici. În cazul în care se potrivesc condițiile, atunci parametrii unui profil de conexiune pentru a fi verificate în cazul în care setările de politică și utilizatorul nu se potrivesc, și există o tranziție la politica următoare. În cazul în care parametrii de profil coincid și această politică permite conectarea, utilizatorului i se acordă permisiunea de a se conecta la serverul de acces de la distanță. În cazul în care politica neagă conexiunea, utilizatorul este dat refuzul de a se conecta la server.

Această secțiune este dedicată diseminarea celor mai frecvent utilizate, altele decât TCP / IP, protocoale de rețea și serviciile de infrastructură de rețea de bază - DHCP, WINS, RRAS.

Serviciul DHCP facilitează foarte mult activitatea administratorului de rețea pentru gestionarea configurației TCP / IP de pe o varietate de noduri de rețea (mai ales pe stațiile de lucru ale utilizatorilor), permițându-vă să configurați automat setările TCP / IP pe aceste noduri.

sarcini de administrator de rețea:

Planificarea instalării de servere DHCP (număr de servere, locația lor, care IP-game, acestea vor fi servite, etc.);

Instalarea de servere DHCP, creați și configurați parametrii zonelor;

instalare și reglare, dacă este necesar, agent de releu DHCP.

WINS este, deși pierde treptat relevanța acestuia, nu este încă pe deplin a apărut în urma utilizării în rețelele corporative.

sarcini de administrator de rețea:

Planificarea instalării de servere WINS;

Instalarea și configurarea unui server de parteneri de replicare WINS pentru a stabili;

configurare WINS client (static sau automat printr-un serviciu DHCP).

Este nevoie de servicii RRAS:

creând o rețea privată virtuală securizată între utilizatorii de telefonie mobilă și rețeaua corporativă sau rețeaua corporativă, care sunt conectate la rețelele publice (de exemplu, internetul);

pentru rutarea pachetelor între IP-rețele ale rețelei corporative.

sarcini de administrator de rețea:

Planificarea de rutare și servere de acces la distanță;

instalarea și configurarea serverelor;

Planificarea experiența utilizatorului prin intermediul unui serviciu de acces la distanță;

defini permisiunile utilizatorului să se conecteze la un server de acces de la distanță, și configurați politici de acces la distanță;

planificarea și configurarea de rutare pe rețeaua corporației.